英語の音読中眠くなるの防ぐためにやっている一つのこと

英語上達完全マップで音読パッケージをやっていると、猛烈な眠気に襲われることがあります。

音読パッケージは大体40秒〜1分程度のパッセージを音読するのですが、1パッセージで30回こなすと長いもので1時間ぐらいかかることがあります。

音読だけで1時間です。

午前中の目が冴えている時は問題無いのですが、私の場合は音読に使える時間は22時〜24時。

めちゃくちゃ眠いです。

疲れている時は音読しているつもりが寝ていることが多々ありました。

で、結構眠気を覚ます方法でググってもなかなか効果的な対策に出会えず。

ツボなんて全然効いた気がしない。

一度夜栄養ドリンク飲んで勉強できたのはいいけど、その後眠れなくなって翌日の仕事に差し支えたこともありました。

が、一つだけやってみていい方法がありました。音読パッケージ150時間以上取り組んでますが、唯一と言っていいほど効果がありました。

それは、「歩き回りながら音読する」です。

イヤホンを耳に差し込んで、音声が入ったスマホと本を持って音読しながらひたすら部屋をぐるぐる歩き回る。それだけです。

体を動かしているせいか、不思議と寝落ちしません。

眠くても、割と集中できます。

ただ、立ち止まると眠くなります(汗)

歩き回る足を止めないことがコツです。

この方法で、なんとか夜の音読で集中力を保つことができてます。

難点としては、ずっとスマホと本を持って歩くので手が疲れることぐらいでしょうか。

音声を聞かずに音読するだけだったりシャドーイングは大丈夫なのですが、リピーティングがちょっと大変。

歩きながら本とスマホを持って区切りごとにスマホのポーズ(一時停止)をポチポチ押すのが慣れるまでは大変かもしれません。

ただ、眠気対策としては結構いい感じなので、歩きながら音読は私の音読に欠かせないコツになってます。

英語の音読中に眠くなる方はぜひ参考にしてみてください。

34歳からの英語やりなおし。5カ月でTOEIC615点達成した地道な勉強方法。

34歳から英語上達完全マップに沿って英語の勉強を始めたところ、5カ月でTOEIC615点が取れました。

元々のレベルと目標

高校時:英語苦手。赤点は免れたものの、何度か追試を受けた記憶あり。

大学1年時:TOEIC400点前後(英語力のピーク)

以後は英語の勉強から遠ざかり、10年以上が経過。

そして今回の英語学習開始前は、

- 比較級が正しく使えない

- 現在完了形と過去形の違いって何だっけ?

と中学英語も怪しい状態。

が、Youtubeで英語のニュースやIT関連の動画を理解できるようになりたいと急に思いはじめ、英語上達完全マップに沿って中学英語からやり直して勉強を始めることに。

TOEIC860点を超えるまではTOEICをベンチマークにして勉強を進める予定です。

5カ月後

2021年4月(受験は3月)現在、TOEIC615点取得できました。

最後に受けたTOEICが400点ぐらいだったので、200点ぐらいアップしたことに。

まずは600点を突破することが目標だったので、何とか目標クリアです。

勉強時間

5カ月で約300時間。1日平均2時間ぐらい。

仕事の往復でリスニング1時間、夜家族が寝た後に1~2時間。

子どもがいるため休日の日中はほとんど勉強時間取れず。

基本的に音読パッケージや瞬間英作文は夜遅くだったので、常に眠気との闘いでした。

使用教材と勉強の経過

マップを参考に、教材を選びました。

本来はマップ通りにやりたかったのですが、勉強時間が限られていたために

教材を絞って勉強しています。

TOEIC個別の対策は全くしていません。

みるみる英語力がアップする音読パッケージトレーニング(CD BOOK)

音読パッケージで使用。

英語勉強開始の2カ月で音読4サイクル。計70回ずつ音読しました。

足りない回数はリスニングで代用※後述

最初は舌が絡み、スムーズに発音するのが難しかったです。ただし、音読するうちに慣れました。

第1サイクル目の30回の音読をぶっ通しやると1時間ぐらいかかるので体力の消耗が激しかったのを覚えています。

ただ、その分繰り返しやった効果はあり、好スタートを切ることができたと思います。

4サイクルにかかった時間は63時間です。

どんどん話すための瞬間英作文トレーニング (CD BOOK)

これも最初の2カ月で取り組みました。

中学英語の文法復習も兼ねて瞬間英作文を取り入れました。

これが大正解。

文法の基礎事項を押さえた英作文をひたすら行うので、英文法を体得できている実感が常にありました。

どんどんは簡単な語彙で構成されているので、分からない単語に振り回されることもなく、英作文に集中できました。おすすめです。

中学英文法なんて楽勝だろと思っていたら結構英作文できないもので、3サイクルぐらいまではつまづきながらこなしました。

5サイクル目からは目に見えて楽になりました。日本語を見た瞬間に正しい英文が浮かぶ。

1年はそこまで苦労しませんでしたが、2、3年は手ごわかったです。

10サイクルでかかった時間は43時間です。

どんどんの後は勉強時間の制約で一旦瞬間英作文は中断。文法にシフトしました。

Next Stage 英文法・語法問題[4th EDITION]: 入試英語頻出ポイント218の征服

どんどんを終えたあと、高校レベルの英文法習得に使用しました。

スキマ時間にダラダラやっていたので、Part1だけで3カ月。

文法書を読まずに取り組んだところ、案の定1周目はほとんど間違えました。

が、解説を読んでしっかり納得し、音読してから次に進むように徹底しています。

Part1の文法以外にも語法、イディオム、単語など全部で6つのPartに分かれていますが、私が取り組んだのはPart1の文法(約500問)のみです。

それでもかなりボリュームがあり、7周回すのに36時間を費やしました。

見開きで左側に問題、右側に答えという構成で答え合わせがサッとできるので使いやすかったです。

NextStageは解説が淡泊だという批判をよく見かけますが、個人的にはそれほど解説不足は感じませんでした。

文法の学習を終えると、文章の解読にそれほど悩まなくなったように感じました。

速読速聴・英単語Daily1500 ver.3 (速読速聴・英単語シリーズ)

みるみるを終えた後の音読パッケージの教材に悩み、

結果的にほどよい難易度とボリュームに魅力を感じてこれを選びました。

30秒~1分程度の使いやすい長さの英文が全部で140以上と、ボリューム満点。

会話と書き言葉の文章がバランスよく散りばめられており、ボキャビルも同時進行で進められるので至れり尽くせり。

音読パッケージの教材としては良い部類だと思います。Coreは中学英語の次のステップとしては難しすぎ、Dailyがちょうどよい難易度と感じました。

私は3カ月で半分の70文章ぐらいを消化しました。

各文章を50回ほど(3サイクル)音読しています。

マップ推奨の100回には足りませんが、後述のリスニングで代用しています。

日常的なシーンの英語がメインなのでそもそも文章が面白いです。

ただ、語彙や文法は高校レベルなので、音読パッケージ前に軽い精読のフェイズは必要でした。

並行してNextStageに取り組んでいましたが、NextStageを終えた後は読解が楽になりました。

TOEIC受験までは3カ月で半分ほどしか消化できませんでしたが、かかった時間は87時間です。

リスニング

音読時間の不足を補うため、2サイクル以上消化した音読パッケージの音源を通勤中にひたすら流しっぱなしにして聴きました。

みるみるは大体50回、速読速聴英単語は80回ずつぐらい通勤時間中に聴いています。

2サイクル以上消化した教材を使う目的は、理解できる英文を何度も聞くことで自分のものにするためです。

TOEIC受験

いよいよ受験。

チンプンカンプンな問題もいくつかありましたが、それでも615点取れたので、力はついてきているのかなと感じました。

リーディングは時間が足りない。。30問ほど文章を読む時間がありませんでした。速読が課題です。

次の目標

TOEIC730点突破を目指します。

Selenium+Java+IEでボタンのクリックができない

ボタンのクリックをしても反応しない現象に遭遇。 単純なコードなのに動かない。

driver.findElement(By.Id("buttonA")).click();

色々調べてみるとclick()の代わりにsendKeys(Keys.chord(Keys.ENTER)を使うとか

sendKeys(Keys.chord(Keys.CONTROL)を実行してからClickするといった情報が出てくるが、全然動かない。

StackOverFlowで探し回っても全然解決策が見当たらない。

が、思わぬ方法で解決した。

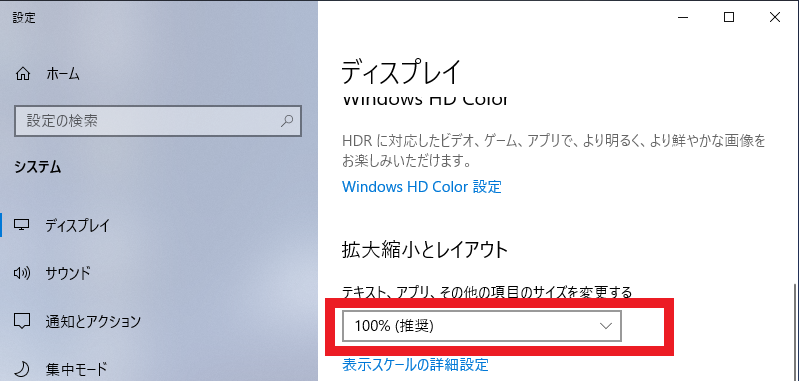

画面の拡大の設定が100%ではなかったのだが、これを100%に変更した。

画面の拡大の設定が100%ではなかったのだが、これを100%に変更した。

なんとそれだけでボタンがクリックできるようになった。

IEのブラウザ自体の拡大率も100%でないとSeleniumが動作しないが、ディスプレイの設定も100%にする必要があった。

盲点だった。

世界初のランサムウェアAIDS。その先進性と衝撃

世界中で猛威を振るっている身代金要求型ウィルスの「ランサムウェア」。

世界で初めて確認されたのは1989年の「AIDS(AIDS Trojan)」だ。

Windows95が普及したのが1995年だからまだ家庭用コンピュータが普及する前のことである。

現在のランサムウェアの原型がすでにこの時からほぼ確立されており、その先進性と衝撃は現代から見ても大きなものだ。

AIDSを開発したのは、ジョセフ・ポップ(Joseph Popp)という進化生物学者で、実はハーバード大学で博士号を取得しており、ケニアのWHOのコンサルタントも務めていた。

世界初のランサムウェアを開発したのは「いわゆるハッカー」ではなかったのだ。

その配布手法は悪質なものだった。

エイズ(HIVにより発症するエイズの方を示す)のWHO国際会議関係者にエイズの教育・調査用ソフトウェアとして、5インチのフロッピーディスクが2万枚以上配布された。

現代のようにインターネットを通じた配布ではなく、物理媒体で配布されている。

このソフトウェアはPCに導入した後すぐに暗号化が行われるわけではない。PCの起動回数をカウントするマルウェアが仕込まれ、90回起動するまでは無害なようになっている。(ただ起動回数だけをカウントしている)

しかし、90回目の起動がトリガとなり、悪質なマルウェアが動作する。ディレクトリを非表示にし、ハードディスク(Cドライブ)のファイルを全て暗号化するようにプログラムされていた。結果、PCは操作できなくなってしまうのだ。

そして、ライセンス料を支払うように促す警告メッセージが表示される。

暗号化を解除してほしければお金を支払えというわけだ。

ライセンス料は「1年間で189ドル」「永続ライセンスで378ドル」、支払いはパナマの私書箱への送金となっていた。

※上記の支払いについては、いくつかのバージョンがあったようだ。

支払えば復号化するソフトウェアが送られてくるという仕組みだ。

現代のランサムウェアにも通じる点が多くあるが、1989年にすでに原型ができていたのだ。

ただ、当時はランサムウェアのようなものは知られておらず、私書箱へ送るという面倒な手続きもあり、さらに後述する容易に復号できる点もあり、支払いに応じたケースは少なかったようだ。

ただし、PCが脅威にさらされていると考えた被害者の中には、対処を諦めてハードディスクを消去し、事業に悪影響が生じてしまったケースもあった。

暗号化については共通鍵暗号方式(厳密には対称鍵暗号)が使われており、復号化が容易であったことが判明し、のちに「AIDSOUT」や「CLEARAID」といった復号用ソフトウェアで解読ができるようになった。

なぜジョセフ・ポップがこのようなランサムウェアを開発したのかは正確には分かっていない。

「身代金をエイズ研究に役立てる」という主張もあったようだが、疑問だ。

結果的にはオランダで逮捕され、アメリカに送り返され、さらに11件の犯罪容疑でイギリスに引き渡された。

ただ、裁判を待つ間、ジョセフポップに奇行が目立つようになり、最終的には「裁判に耐えられる精神状態ではない」として判断されてしまった。

世界初のランサムウェアAIDSには以下の弱点があった。

しかし、現代では上記の弱点は改良されたランサムウェアが一般的となり、世界各地で被害が出ている状況だ。

まさにAIDSがランサムウェアの原点ともいえる。

世界初のランサムウェアAIDSが後世に与えてしまった影響は大きい。

ミシガン州立大学はランサムウェア攻撃を受けて身代金を払わなかった

ランサムウェア被害の対応について特徴的な事例として、ミシガン州立大学の事例が挙げられます。

ミシガン州立大学は2020年5月にNetWalkerによるランサムウェア攻撃を受けました。

NetWalkerは2019年8月に初めて確認されましたが、McAfeeによると2020年3月から5カ月の間に2500万ドル(約27億円)の被害を与えている、ここ数カ月で目を見張るほど急伸しているランサムウェアです。

わずか5カ月で総額27億円をゆすり取ったランサムウェア「NetWalker」の被害が拡大 - GIGAZINE

ミシガン州立大学はNetWalkerのグループにより攻撃を受け、ダークウェブに一部の情報(ディレクトリ構造、学生のパスポート、財務書類)が公開され、身代金の要求に応じない場合は全ての情報を公開されると脅されていたとのことです。

が、MSU Todayによると、侵入され影響を受けたのは物理学部と天文学部であり、連邦当局のアドバイスに従い、身代金の支払いを拒否したとのことです。

MSU provides update on IT-based intrusion | MSUToday | Michigan State University

ユタ大学ではランサムウェア攻撃の結果4900万ドルを支払った例がありましたが、ミシガン州立大学では支払いを拒否したんですね。

支払わなかった理由についてですが、MSU(ミシガン州立大学)警察トップのケリー・ルーデブッシュが次のように述べています。(一部意訳)

「サイバー攻撃の身代金を支払うことはこれらの犯罪が永遠に続いていくことを助長し、犯罪グループがさらに別の犠牲者を発生させる機会を提供してしまう。」

おそらく影響が物理学部と天文学部の限定的な情報だったこともあったのでしょうが、結局身代金を支払ってしまうと攻撃グループの資金源になってしまい、別の被害者をさらに生み出してしまう可能性があります。(というか、その可能性が高いです)

情報流出も大学にとっては痛手ですが、その情報流出の痛手を差し引いてもNetWalkerグループへ資金が渡ってしまうことのリスクを避ける判断だったのでしょう。

日本ではなかなかされない判断かもしれませんが。。

流出した情報量・質によってはもしかしたら身代金を支払う判断もあったのかもしれません。

ネバダ州にあるテスラの工場でランサムウェア被害を無事防いだ事件

ネバダ州のある工場でランサムウェア被害を与えるマルウェアを導入しようとしてロシア人が逮捕されるという事件があり、8/25にアメリカの司法省から広報が出ています。

ここでは会社名は触れられていませんが、のちのニュースにて、被害を受けそうになった企業がテスラであることが分かっています。

テスラのCEOイーロン・マスク氏も認めています。

Much appreciated. This was a serious attack.

— Elon Musk (@elonmusk) August 27, 2020

事件の詳細ですが、

ロシア人の27歳クリチュコフ氏がマルウェアを仕込むため、テスラの従業員の一人に近づき、マルウェアの導入を依頼したとのことです。

マルウェアの導入と見返りに、従業員には100万ドルを支払う約束をしていました。

しかし、ここで従業員はマルウェアを導入することはなく、テスラにクリチュコフ氏のことを報告し、テスラからFBIに通報があったことで結果的にクリチュコフ氏が逮捕されたのこと。

犯人のクリチュコフ氏はネバダ州のリノから一晩かけてロサンゼルスまで移動し、ロサンゼルス国際空港で逮捕されました。

出国しようとしたところを逮捕されたので、逃げようとしていたんでしょうね。

それにしても、金に目がくらむことなくきちんと会社に報告し、被害を未然に防いだだけでなく犯人逮捕にもつながったのは見事ですね。

TechCrunchによると、FBIの指示のもとでのおとり捜査だったとの情報もありました。

Tesla Gigafactoryがランサムウェア攻撃の標的に、おとり捜査で容疑者は逮捕 | TechCrunch Japan

ランサムウェア攻撃で気になる点として、最近は企業や大学の組織が様々な手法で狙われるようになってきています。

暗号化するだけでなく、情報も同時に抜き取り、情報公開を脅しのネタにして身代金を確実に払わせようとする悪質な手法が増えてきています。

ユタ大学はサイバー攻撃によりランサムウェア被害に遭い、約4900万ドルを支払うことになりました。

個人を狙うより、組織の方が巨額の身代金を得ることができます。また、事業停止や事業存続の被害を与えることも利点の一つなのでしょう。

脆弱性の対応はもちろんのこと、企業のインテリジェンス、従業員のセキュリティ意識(行動を伴うレベルで)の維持が事業を守るためのポイントとしては欠かせない状況になっている。

ユタ大学がランサムウェア攻撃を受け、身代金約4900万円を支払った

アメリカのユタ大学がランサムウェア攻撃を受け、身代金を払ったことがニュースになっています。

大学の公式な声明はこちらですね。

University of Utah update on data security incident | @theU

攻撃を受けたのは7月19日のことですが、社会行動科学部のサーバーが被害を受け、サーバー上の0.02%に影響があったということです。

この0.02%には従業員と学生の情報が含まれています。

この暗号化されたデータについてはバックアップから復元を行ったとのこと。つまり、身代金を払って復号化したわけではなく、自力でバックアップから復元し、システムを復旧させたということです。

ただ、これで終わりということではなく、攻撃を受けたデータの流出の恐れもあります。

最近攻撃が増えている二重の脅迫というやつです。これはIPAからも注意喚起されています。

【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について:IPA 独立行政法人 情報処理推進機構

要するに、データを暗号化すると同時にデータを盗み出しておいて、「データを公開するぞ!」と脅して身代金を要求する、という悪質な手口ですね。

ユタ大学で二重の脅迫の連絡があったのかは言及されていませんが、身代金を払わなかったらデータ公開、もしくは売買によるデータ流出なども想定されます。

そのため、結果的にデータ流出を防ぐために約46万ドル(約4,900万円)を攻撃者に支払ったということです。

ユタ大学はサイバー保険に加入していたので、サイバー保険と足りない部分は大学が支払ったとのこと。

支払わなかったらどうなるか、ということですが、2020年春にランサムウェア攻撃を受けたミシガン州立大学は身代金の支払いを無視した結果、ダークウェブ上でデータがダウンロードできるようになりました。

まぎれもないデータ流出ですね。このような事例からも、ユタ大学は身代金を支払わざるをえない状況だったのでしょう。

なお、ユタ大学はシステム上の脆弱性の修正はすでに実施しており、さらに分散しているシステムの統合を進めてサイバー攻撃へのリスク低減を進めているということです。